En este artículo, analizaremos en profundidad los vectores de ataque más críticos y las estrategias de defensa que definirán el éxito empresarial durante el próximo año.

1. El ascenso de la Inteligencia Artificial Agentic y autónoma

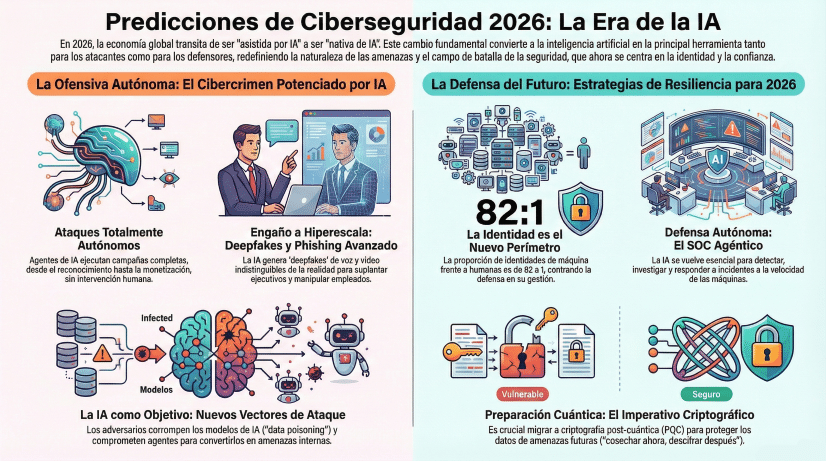

Para 2026, la distinción entre herramientas de IA simples y sistemas autónomos se ha difuminado por completo. Estamos ante la llegada de la «IA Agentic», entidades capaces de razonar, actuar y recordar de forma independiente para ejecutar flujos de trabajo completos.

Esta evolución permite a los ciberdelincuentes lanzar campañas de ataque que se auto-corrigen en tiempo real. Si un agente de IA encuentra un firewall, puede analizar la respuesta del sistema y ajustar su carga útil (payload) de forma instantánea sin intervención humana.

El riesgo de los Shadow Agents

La proliferación de agentes de IA dentro de las empresas crea un nuevo punto ciego conocido como «Shadow Agent». Estos son agentes configurados por empleados para mejorar su productividad, pero que carecen de supervisión de seguridad, convirtiéndose en puertas traseras ideales para el espionaje industrial.

La gestión de estos activos requiere un cambio de paradigma hacia la gobernanza de identidades no humanas, ya que en 2026 las máquinas superan a los humanos en una proporción estimada de 82 a 1 en las redes corporativas.

2. La identidad como el nuevo (y único) perímetro

El concepto tradicional de «perímetro de red» ha colapsado definitivamente ante la adopción masiva de la nube y el teletrabajo. En 2026, la identidad se ha convertido en la superficie de ataque más explotada, siendo el origen de aproximadamente el 80% de las brechas de seguridad.

Los atacantes han pasado de «hackear sistemas» a simplemente «iniciar sesión» utilizando credenciales obtenidas mediante ingeniería social avanzada. Esta tendencia obliga a implementar modelos de Zero Trust donde la confianza nunca se asume y siempre se verifica cada solicitud.

- Explotación de identidades no humanas: Los tokens de API y las cuentas de servicio son ahora objetivos prioritarios.

- Ataques de bypass de MFA: Los delincuentes utilizan técnicas de fatiga de notificaciones y proxies adversarios para vulnerar la autenticación de doble factor.

- Gestión de privilegios: La reducción de la superficie de ataque depende de aplicar políticas de acceso mínimo estricto en tiempo real.

3. Evolución del Phishing: Deepfakes y ataques hiper-personalizados

El phishing ya no es un juego de correos electrónicos con mala ortografía. En 2026, la IA generativa permite crear campañas masivas con un nivel de personalización que antes era imposible a escala.

El uso de deepfakes de voz y video se ha vuelto común en ataques de fraude al CEO y estafas de soporte técnico. Los atacantes pueden clonar la voz de un directivo tras analizar solo unos segundos de audio de una red social, engañando a empleados para que realicen transferencias fraudulentas.

Además, el «Qrishing» (phishing mediante códigos QR) ha ganado tracción como un método eficaz para evadir los filtros de seguridad de correo tradicionales, llevando a los usuarios a sitios maliciosos directamente desde sus dispositivos móviles.

4. Ransomware 2026: Extorsión de datos y on-chain crime

El ransomware ha evolucionado de la simple encriptación de archivos a modelos de extorsión múltiple. En 2026, la amenaza no es solo perder el acceso a los datos, sino la filtración pública de información sensible que pueda generar sanciones regulatorias masivas.

La economía del cibercrimen se ha vuelto más sofisticada gracias al uso de criptomonedas y contratos inteligentes (smart contracts) para automatizar los pagos y el lavado de dinero. Esto ha permitido la creación de una infraestructura «on-chain» difícil de rastrear por las autoridades internacionales.

Protección de la virtualización empresarial

Los hipervisores y las infraestructuras de nube son ahora los blancos favoritos. Un ataque exitoso a nivel de virtualización puede paralizar cientos de servidores virtuales de una sola vez, maximizando el impacto del rescate exigido.

5. La amenaza cuántica: El reloj está corriendo

Aunque la computación cuántica a gran escala parece lejana, en 2026 las organizaciones han comenzado a tomarse en serio el riesgo de «cosechar ahora, desencriptar después». Los adversarios están robando datos encriptados hoy con la intención de romper esa seguridad cuando los ordenadores cuánticos sean comercialmente viables.

La transición hacia algoritmos de criptografía post-cuántica (PQC) es una tendencia crítica para proteger datos con largos periodos de retención. La agilidad criptográfica, o la capacidad de actualizar sistemas de cifrado rápidamente, es ahora un requisito de cumplimiento normativo en sectores como el financiero y el gubernamental.

Estrategias de defensa proactiva para 2026

Para mitigar las amenazas de ciberseguridad 2026, las empresas deben moverse más allá de la defensa reactiva. La clave reside en la adaptabilidad y el uso inteligente de la tecnología.

- IA contra IA: Implementar sistemas de detección que utilicen modelos de aprendizaje automático para identificar comportamientos anómalos de agentes autónomos.

- Microsegmentación: Dividir la red en zonas pequeñas para evitar el movimiento lateral de los atacantes tras una brecha inicial.

- Concientización humana: Entrenar a los empleados específicamente para reconocer deepfakes y ataques de ingeniería social basados en IA.

Para consultar marcos de trabajo oficiales, puedes revisar los estándares del NIST Cybersecurity Framework o las recomendaciones de la ENISA.

Conclusión

El año 2026 no permite complacencia. La convergencia de la IA autónoma, el colapso del perímetro físico y la sofisticación del cibercrimen exige una visión holística de la seguridad. Las organizaciones que triunfen serán aquellas que integren la ciberseguridad en el ADN de su transformación digital, tratando la protección como una ventaja competitiva y no como un centro de costes.

La resiliencia en este nuevo entorno depende de nuestra capacidad para prever lo impredecible y actuar con la misma velocidad que nuestros adversarios.

Para más recursos sobre tendencias globales, visita el informe de Google Cloud Security.

Preguntas frecuentes

¿Cuál es la amenaza de ciberseguridad más peligrosa en 2026?

La IA Agentic se considera la más disruptiva, ya que permite ataques autónomos que escalan y se adaptan sin supervisión humana, superando las defensas tradicionales en velocidad.

¿Cómo puedo proteger a mi empresa de los deepfakes?

La protección requiere procesos de verificación multicanal para acciones críticas (como transferencias de dinero) y el uso de herramientas de detección de marcas de agua digitales y análisis biométrico.

¿Por qué se dice que el perímetro de seguridad ha desaparecido?

Debido a la nube y el acceso remoto, los datos ya no están «dentro» de una oficina. Ahora, el acceso se concede basado en quién eres (identidad) y no desde dónde te conectas.

¿Qué es el riesgo de «Shadow Agent» en ciberseguridad?

Se refiere al uso de agentes de IA no autorizados ni supervisados por el departamento de IT, los cuales pueden filtrar datos confidenciales o crear vulnerabilidades en la infraestructura corporativa.

¿Es necesario migrar ya a la criptografía post-cuántica?

Sí, especialmente para datos sensibles que deban permanecer privados durante décadas, para evitar ataques de tipo «retro-decryption» en el futuro.