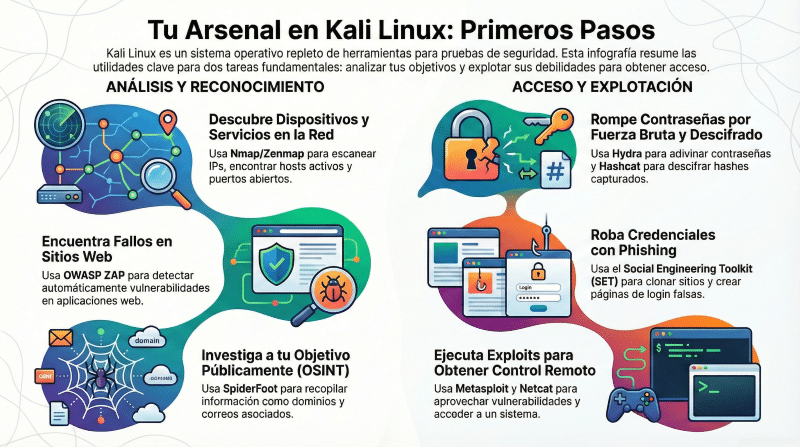

Instalar Kali Linux es solo el primer paso en el camino de un profesional de la seguridad ofensiva. Una vez configurado el sistema operativo, el verdadero desafío reside en dominar las herramientas para comenzar con Kali Linux que permiten ejecutar auditorías de red, pruebas de penetración y análisis de vulnerabilidades de manera efectiva.

En este artículo, exploraremos las aplicaciones críticas que todo analista de ciberseguridad debe conocer para transformar una instalación básica en una estación de trabajo de alto rendimiento. Desde el reconocimiento de redes hasta la explotación avanzada, desglosamos el kit de herramientas que define el estándar de la industria.

Si eres un profesional con nivel técnico medio-alto, esta guía te servirá para optimizar tu flujo de trabajo y profundizar en las capacidades de las herramientas que vienen preinstaladas en esta distribución de seguridad líder.

1. Nmap: El pilar del reconocimiento de red

Nmap (Network Mapper) es, sin duda, la herramienta de mapeo de red más potente disponible en la actualidad. Su función principal es permitirnos escanear redes completas para identificar dispositivos activos, puertos abiertos y servicios en ejecución.

Para un análisis rápido de la red local, puedes utilizar parámetros específicos que aceleran el proceso:

- Escaneo de red completo: El comando

nmap 192.168.0.0/24permite identificar todos los hosts en un segmento específico de la red. - Escaneo rápido de dispositivos activos: El uso del comando

nmap -snpermite identificar qué dispositivos están activos sin realizar un escaneo de puertos profundo. - Detección de servicios y versiones: Con el parámetro

-sV, Nmap identifica las versiones exactas de los servicios en ejecución.

Además, para quienes prefieren una interfaz visual, Kali incluye Zenmap, la versión gráfica de Nmap que facilita la interpretación de topologías de red y resultados complejos.

2. Enumeración avanzada con scripts de Nmap

Una vez identificados los servicios, el siguiente paso es la enumeración. Nmap permite ejecutar scripts especializados para obtener información detallada de protocolos como SMB en el puerto 445.

Utilizando comandos como nmap --script smb-enum-shares, es posible descubrir carpetas compartidas y directorios accesibles en servidores Windows dentro de la red. Esta información es crucial para identificar fugas de datos o configuraciones incorrectas.

3. Hydra: Pruebas de resistencia de contraseñas

Cuando un servicio está protegido por contraseña, como un servidor FTP o recursos compartidos, herramientas como Hydra son esenciales para realizar ataques de fuerza bruta controlados.

Hydra permite utilizar diccionarios de usuarios y contraseñas para autenticarse contra diversos protocolos como SMB. Es fundamental para evaluar la robustez de las políticas de autenticación.

4. Social Engineering Toolkit (SET)

La ciberseguridad no solo depende del software, sino también del factor humano. El Social Engineering Toolkit (SET) es el marco de referencia para simular ataques de ingeniería social.

A través de SET, un auditor puede crear páginas de inicio de sesión falsas para servicios populares con el objetivo de demostrar la facilidad con la que pueden recolectarse credenciales sin concienciación adecuada.

5. OWASP ZAP: Auditoría de aplicaciones Web

Para el análisis de sitios web, ZAP (Zed Attack Proxy) es una de las herramientas más automatizadas y potentes.

ZAP ayuda a identificar fallos críticos como:

- Cross-Site Scripting (XSS) reflejado y persistente.

- Ausencia de tokens anti-CSRF.

- Divulgación de IPs privadas y fallos en políticas CSP.

Si quieres profundizar en la seguridad de aplicaciones, visita nuestra guía sobre Seguridad en Aplicaciones Web Modernas.

6. Metasploit Framework (MSFConsole)

Metasploit es la herramienta de explotación por excelencia, capaz de ejecutar exploits y realizar tareas de post-explotación.

Utilizando msfconsole, los analistas pueden buscar módulos específicos para servicios identificados previamente durante el reconocimiento.

7. SpiderFoot: Automatización de OSINT

SpiderFoot es una herramienta OSINT que automatiza la recopilación de información pública sobre dominios, IPs y usuarios.

Permite correlacionar correos electrónicos, subdominios y perfiles sociales para obtener una visión completa de la superficie de ataque.

8. Netcat: La navaja suiza de la red

Conocida como nc, Netcat permite realizar banner grabbing, transferencias de datos y crear listeners para control remoto.

9. Hashcat: Cracking de contraseñas a alta velocidad

Hashcat aprovecha la potencia de CPU y GPU para romper hashes de contraseñas mediante ataques con diccionarios.

10. SQLMap: Automatización de inyecciones SQL

SQLMap es esencial para detectar y explotar vulnerabilidades de inyección SQL en aplicaciones web.

Consulta la documentación oficial de Kali Linux Tools o la comunidad de OWASP.

Preguntas frecuentes

¿Es legal usar estas herramientas para comenzar con Kali Linux?

Sí, siempre que se utilicen en entornos controlados o bajo autorización expresa. El acceso no autorizado a sistemas es ilegal.

¿Qué requisitos de hardware necesito para ejecutar Kali Linux con fluidez?

Se recomienda al menos 8GB de RAM, CPU multinúcleo y una GPU compatible para tareas intensivas como cracking de hashes.

¿Por qué Nmap muestra puertos cerrados en mi red doméstica?

Muchos dispositivos incluyen firewalls que bloquean escaneos. El puerto 22 (SSH) suele permanecer abierto para administración legítima.

Si deseas saber más sobre las ciberamenazas de 2026, consulta nuestro artículo sobre ciberamenazas 2026.